长沙知名网站/网络营销推广渠道有哪些

[极客大挑战 2019]LoveSQL;[GXYCTF2019]Ping Ping Ping;[极客大挑战 2019]Knife;[极客大挑战 2019]Http

- [极客大挑战 2019]LoveSQL

- [GXYCTF2019]Ping Ping Ping

- [极客大挑战 2019]Knife

- [极客大挑战 2019]Http

[极客大挑战 2019]LoveSQL

和上篇文章的sql注入手法类似,得到字段数

然后是基本的查表查字段查内容,最终得到flag

然后是基本的查表查字段查内容,最终得到flag

本题遇到的困难

本题遇到的困难

union select 1,2,table_name from information_schema.tables where table_schema='geek'--+

union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='geek'%23

union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()--+

union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='geek'#

等

以上的语句大意相同,这几种方式在不同环境中有着不同效果,如本环境需这样书写,不然会报错

union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=geek'%23

本以为此题还可用使用报错注入(一开始就使用的报错注入,然后就卡在这个回显的内容上),虽然可查到库表字段,但是查看flag时内容没有完全显示出来,不知道你们知道为啥不

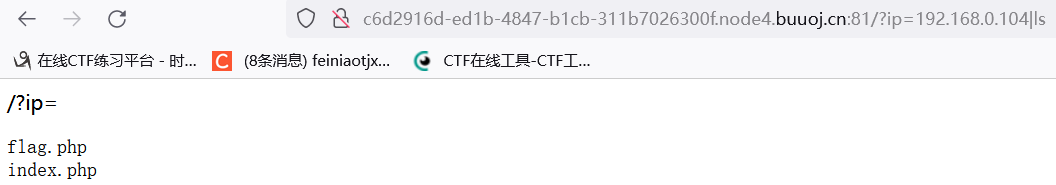

[GXYCTF2019]Ping Ping Ping

查到文件

过滤了空格,可使用${IFS},$IFS$9,%09绕过,这里只能使用$IFS$9,因为过滤了{}和00-20,查看index.php 得知了过滤字符,就构造palyload了

得知了过滤字符,就构造palyload了

可以拼接字符,因为顺序拼接会被过滤,所以就不顺序拼接

还可以使用base编码,过滤了bash,可以使用sh代替

也可使用反引号``用于命令执行

也可使用反引号``用于命令执行

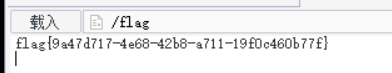

[极客大挑战 2019]Knife

直接用菜刀连接

[极客大挑战 2019]Http

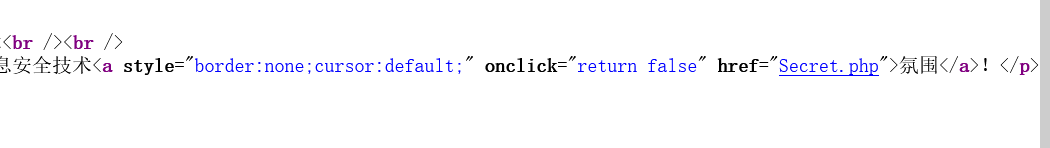

查看源码,会有个Secret.php的页面

访问Secret.php,可知是对header的一些限制

访问Secret.php,可知是对header的一些限制

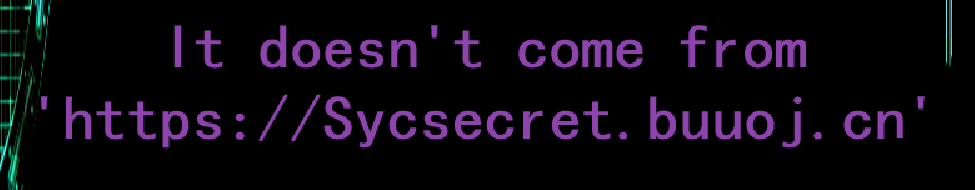

使用burp改气请求头,指定从哪个网址来,需要改Referer

使用burp改气请求头,指定从哪个网址来,需要改Referer

指定浏览器,需改User-Agent

指定浏览器,需改User-Agent

只能本地访问,需改X-Forwarded-For

只能本地访问,需改X-Forwarded-For

得到flag

得到flag